Domande frequenti

- Toccare la connessione. Appare la scheda della connessione.

- Toccare "Feedback"

- Fornire una breve descrizione del problema di connessione

- Toccare Invia

Quando si connette tramite SonicWall SCP o SonicWall IKEv1 con DHCP, VPN Tracker 365 per Mac richiede un indirizzo IP dal gateway SonicWall utilizzando il protocollo DHCP. Per questa richiesta, VPN Tracker 365 modifica leggermente l’indirizzo MAC, rendendolo diverso dall’indirizzo MAC effettivo del dispositivo. Ciò consente agli amministratori di assegnare un indirizzo IP fisso quando il Mac è connesso tramite LAN o WiFi e un indirizzo IP diverso quando è connesso tramite VPN.

Questa modifica imposta un bit specifico nell’indirizzo MAC, contrassegnandolo come un indirizzo auto-assegnato anziché un indirizzo assegnato in fabbrica.

Esempio:

Indirizzo MAC originale: 00:1B:63:B7:42:23

Indirizzo MAC VPN Tracker: 02:1B:63:B7:42:23

A partire da macOS 15 Sequoia, Apple utilizza per impostazione predefinita un indirizzo MAC rotante per le connessioni WiFi, etichettato come “Indirizzo WiFi privato” nelle Preferenze di Sistema. Per evitare problemi di connettività relativi a questa funzione, VPN Tracker 365 segnala l’indirizzo hardware effettivo (con la piccola modifica descritta sopra) anziché quello utilizzato nelle modalità “Rotante” o “Fisso”.

Su iOS, VPN Tracker non può recuperare direttamente un indirizzo MAC. Invece, genera un valore casuale una volta e lo memorizza per un uso futuro. VPN Tracker per iOS utilizza quindi questo valore memorizzato come indirizzo MAC.

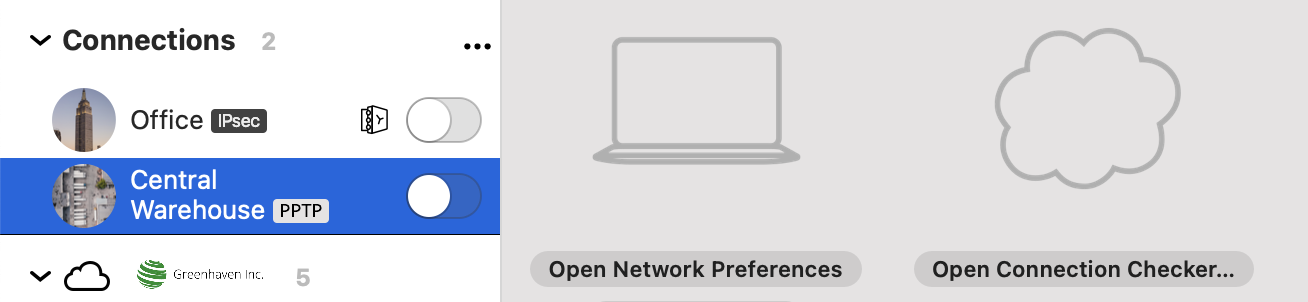

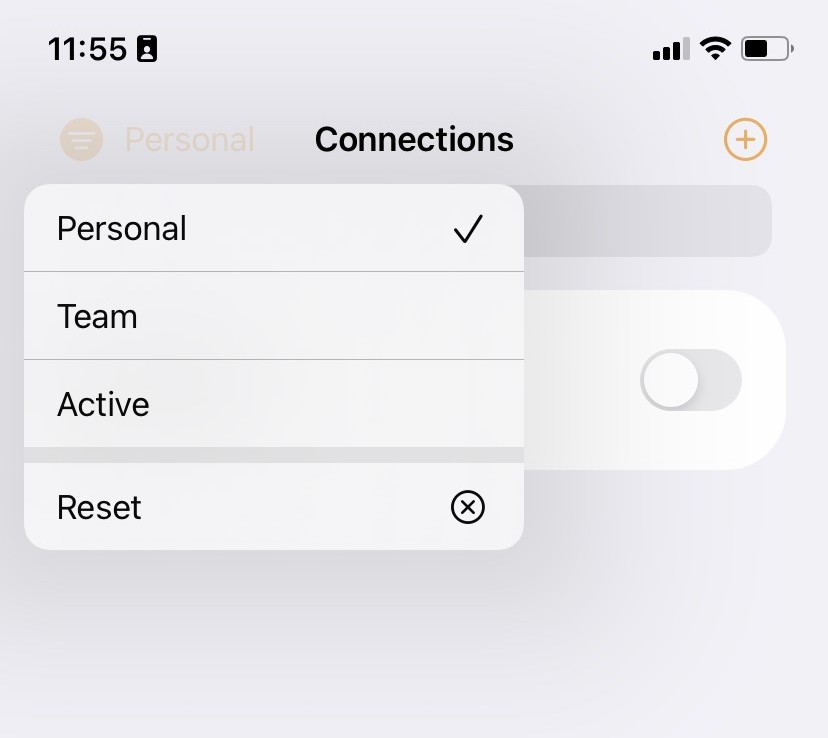

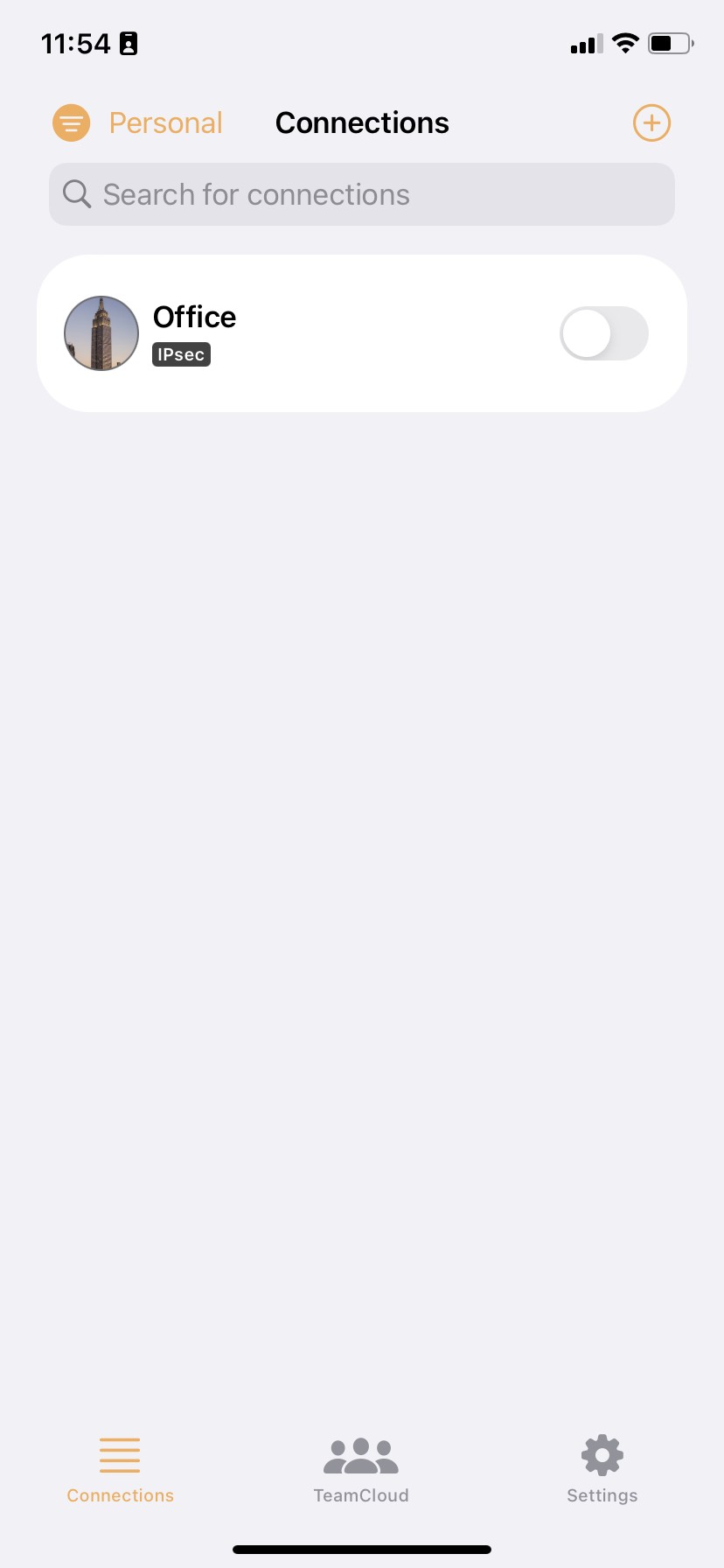

Accesso alle connessioni su iOS

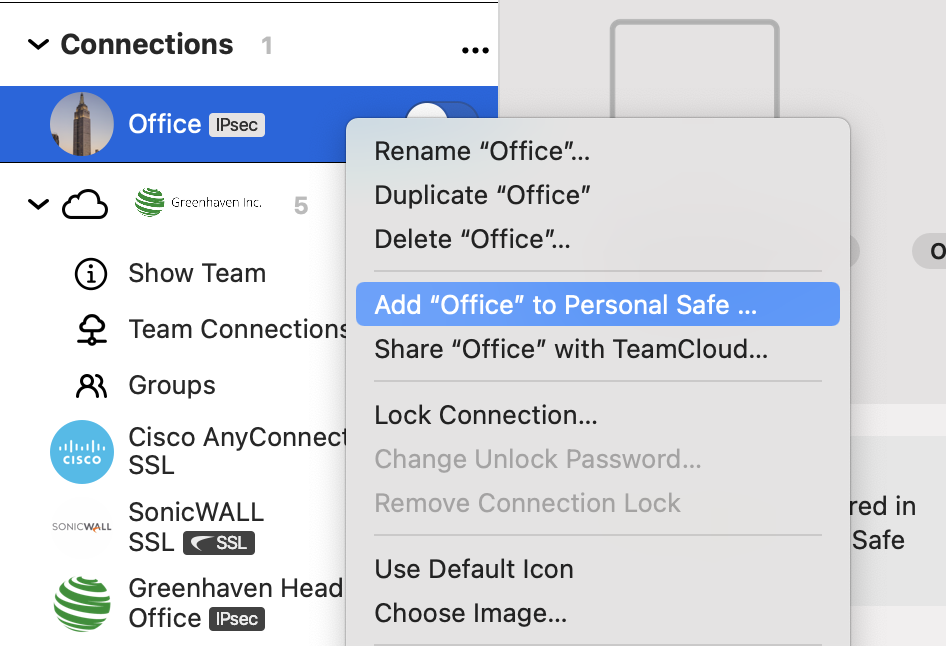

Quando accedi a VPN Tracker per iOS con il tuo ID e la tua password equinux, le tue connessioni Personal Safe e TeamCloud appariranno nell'app. Utilizza il filtro nell'angolo in alto a sinistra dell'app per visualizzare solo le connessioni TeamCloud del tuo team o le connessioni personali di Personal Safe. Importante: Se hai connessioni che hai salvato solo localmente sul tuo Mac, queste non saranno disponibili sui tuoi altri dispositivi. Per ottenere queste connessioni sul tuo iPhone o iPad, fai clic con il pulsante destro del mouse sulla connessione e scegli "Aggiungi a Personal Safe" o "Condividi con TeamCloud".

Importante: Se hai connessioni che hai salvato solo localmente sul tuo Mac, queste non saranno disponibili sui tuoi altri dispositivi. Per ottenere queste connessioni sul tuo iPhone o iPad, fai clic con il pulsante destro del mouse sulla connessione e scegli "Aggiungi a Personal Safe" o "Condividi con TeamCloud".

Queste connessioni appariranno sul tuo iPhone o iPad.

Queste connessioni appariranno sul tuo iPhone o iPad.

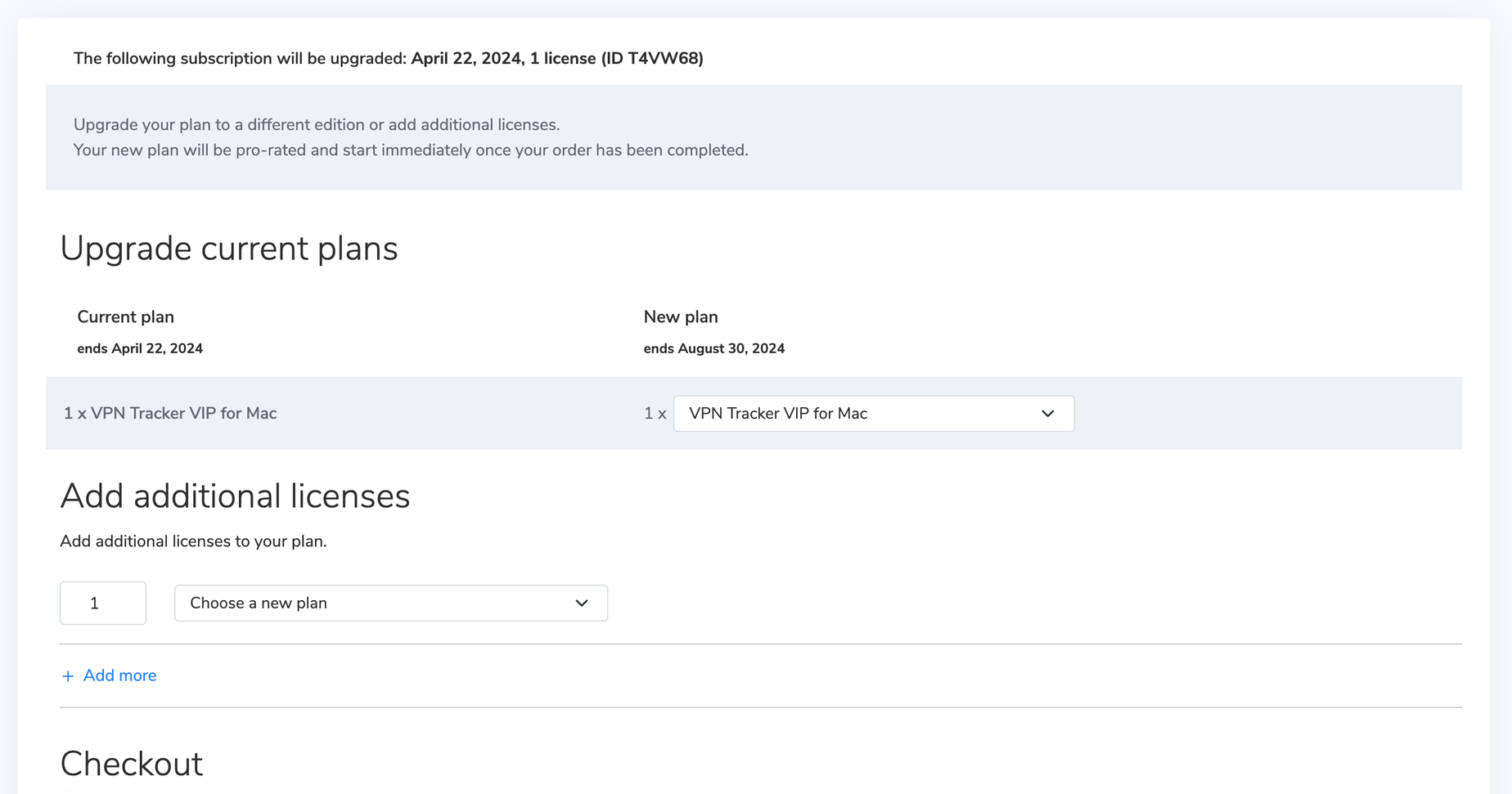

Il valore residuo del suo piano attuale verrà accreditato sul suo nuovo piano.

Il valore residuo del suo piano attuale verrà accreditato sul suo nuovo piano.In alternativa, può scegliere un nuovo piano VPN Tracker che includa il supporto iOS.

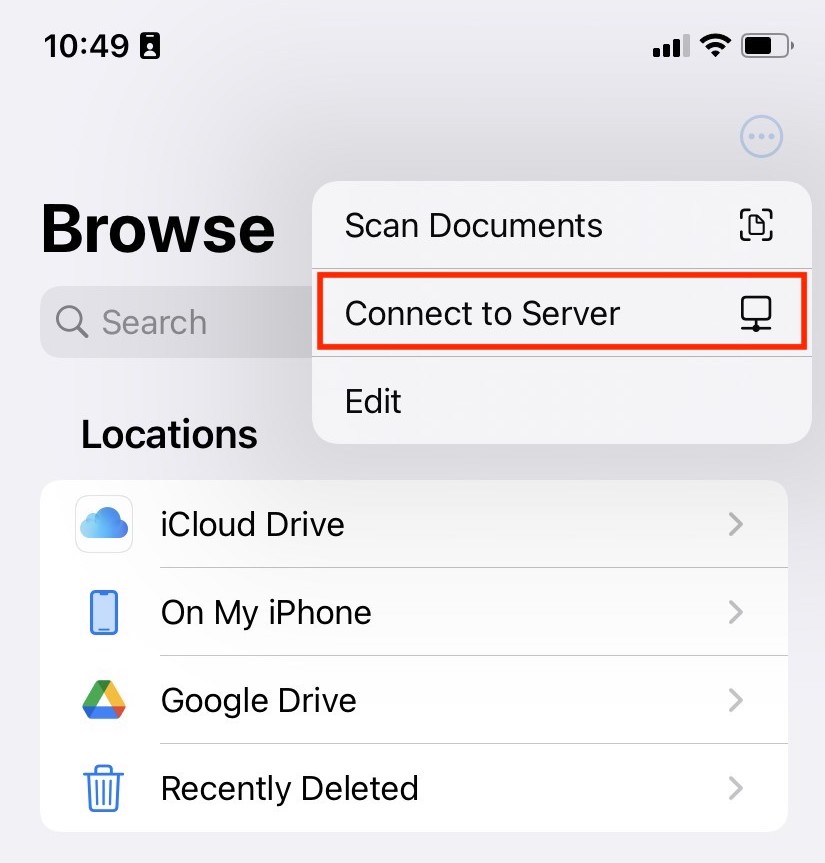

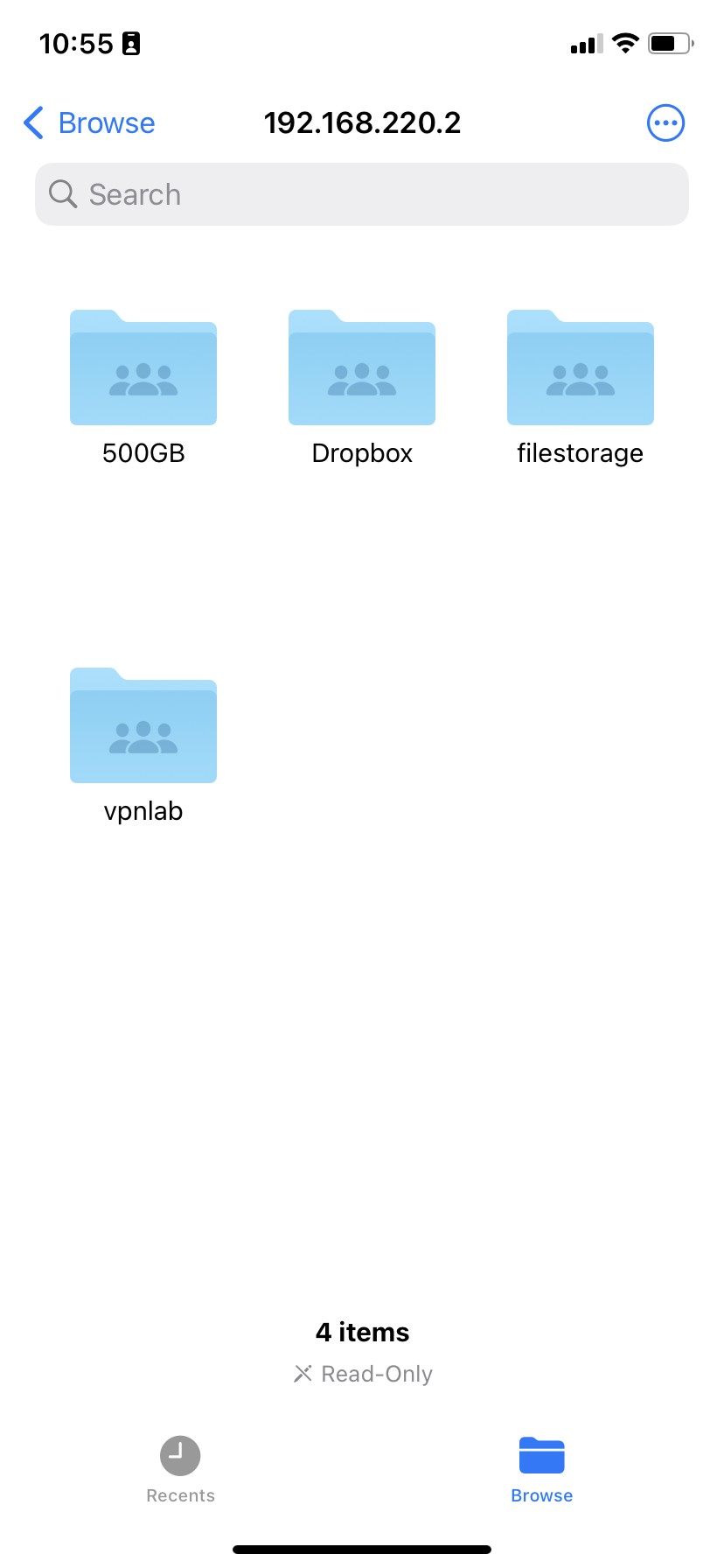

È possibile accedere ai server di file su iPhone e iPad utilizzando VPN Tracker per iOS e l’app File:

- Connettiti alla tua VPN

- Apri l’app File

- Tocca l’icona ··· in alto a destra

- Scegli 'Connetti al server'

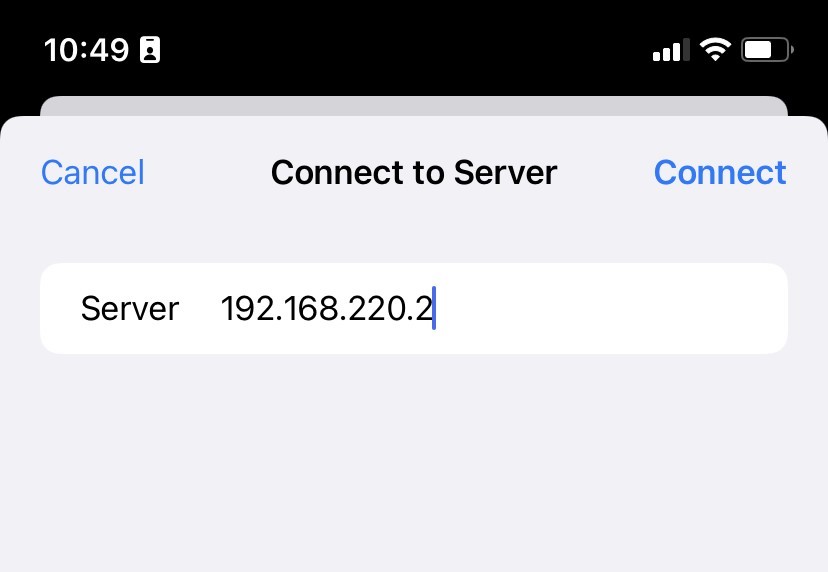

- Inserisci il nome host o l’indirizzo IP del tuo server di file (ad esempio,

fileserver.internal.example.com) - Accedi con le credenziali di accesso aziendali quando richiesto

Ora dovresti vedere i volumi del tuo server di file come li vedi su macOS.

Suggerimenti per la risoluzione dei problemi

Se riscontri problemi nell’elenco dei tuoi file, puoi provare quanto segue:

- Inserisci il percorso completo del volume, non solo il nome host del server: ad esempio, se ti stai connettendo alla condivisione denominata

Marketingsul tuo server di file, inseriscifiles.internal.example.com/Marketing - Chiedi alla persona che gestisce il server di file di abilitare sia SMBv2 che SMBv3 (iOS utilizza alcune funzionalità v2 per impostare la connessione)

- Prova un’app server di file di terze parti dall’App Store. Alcune di esse offrono una migliore compatibilità con determinate configurazioni del server di file

I seguenti protocolli VPN non sono attualmente supportati da VPN Tracker per iPhone / iPad:

Soluzioni alternative

Molti gateway VPN supportano più di uno standard VPN. Verifica se il tuo gateway VPN può abilitare un protocollo compatibile o chiedi al tuo amministratore di rete.

Suggerimento: Nascondi i protocolli non supportati

All'interno di VPN Tracker, vai su Impostazioni → Impostazioni di connessione per nascondere le connessioni non supportate dalla tua lista.

È possibile accedere ai file sull'archiviazione di rete sul proprio iPhone o iPad utilizzando l'app File. Ecco come funziona:

- Apri l'app File

- Tocca il pulsante ··· opzioni e scegli "Connetti al server" (o premi ⌘+k sulla tastiera del tuo iPad

- Inserisci l'indirizzo IP o il nome host del tuo server di file

- Inserisci il tuo nome utente e la tua password quando richiesto

Non riesci a vedere le tue condivisioni di file?

Se vedi solo una directory vuota invece delle condivisioni, potrebbe essere necessario aggiungere la condivisione a cui stai tentando di accedere al percorso.

Ad esempio: Se stai tentando di accedere alla condivisione di file work sul server 192.168.50.2, inserisci l'indirizzo del server come smb://192.168.50.2/work

Dynamic DNS (DynDNS o DDNS) è un servizio che assegna un nome di dominio fisso (come yourname.dnsprovider.com) alla tua connessione internet domestica. Questo è particolarmente utile quando il tuo provider di servizi internet ti assegna un indirizzo IP dinamico – il che significa che il tuo indirizzo può cambiare in qualsiasi momento, ad esempio dopo un riavvio del router o ogni 24 ore.

Perché è importante per l’accesso remoto?

Se stai cercando di connetterti alla tua rete domestica da remoto (tramite VPN, desktop remoto, server di file, ecc.), questi indirizzi IP in continua modifica possono rendere difficile raggiungere il tuo router in modo affidabile. DynDNS risolve questo problema tenendo traccia del tuo IP corrente e aggiornando automaticamente il tuo nome di dominio di conseguenza.

In parole semplici

Considera DynDNS come un servizio di inoltro postale quando ti trasferisci: invece di inviare la tua richiesta VPN a un indirizzo obsoleto, la inoltra sempre al tuo indirizzo corrente. In questo modo, puoi connetterti alla tua rete domestica anche se il tuo IP è cambiato, senza dover controllare o riconfigurare manualmente nulla.

Cosa succede quando usi Dynamic DNS?

- Ti connetti usando lo stesso nome host ogni volta (ad esempio

yourname.dnsprovider.com) - Il tuo indirizzo IP corrente viene aggiornato automaticamente in background

- Eviti problemi di connessione causati da IP in continua modifica

- L’accesso remoto diventa stabile e senza problemi

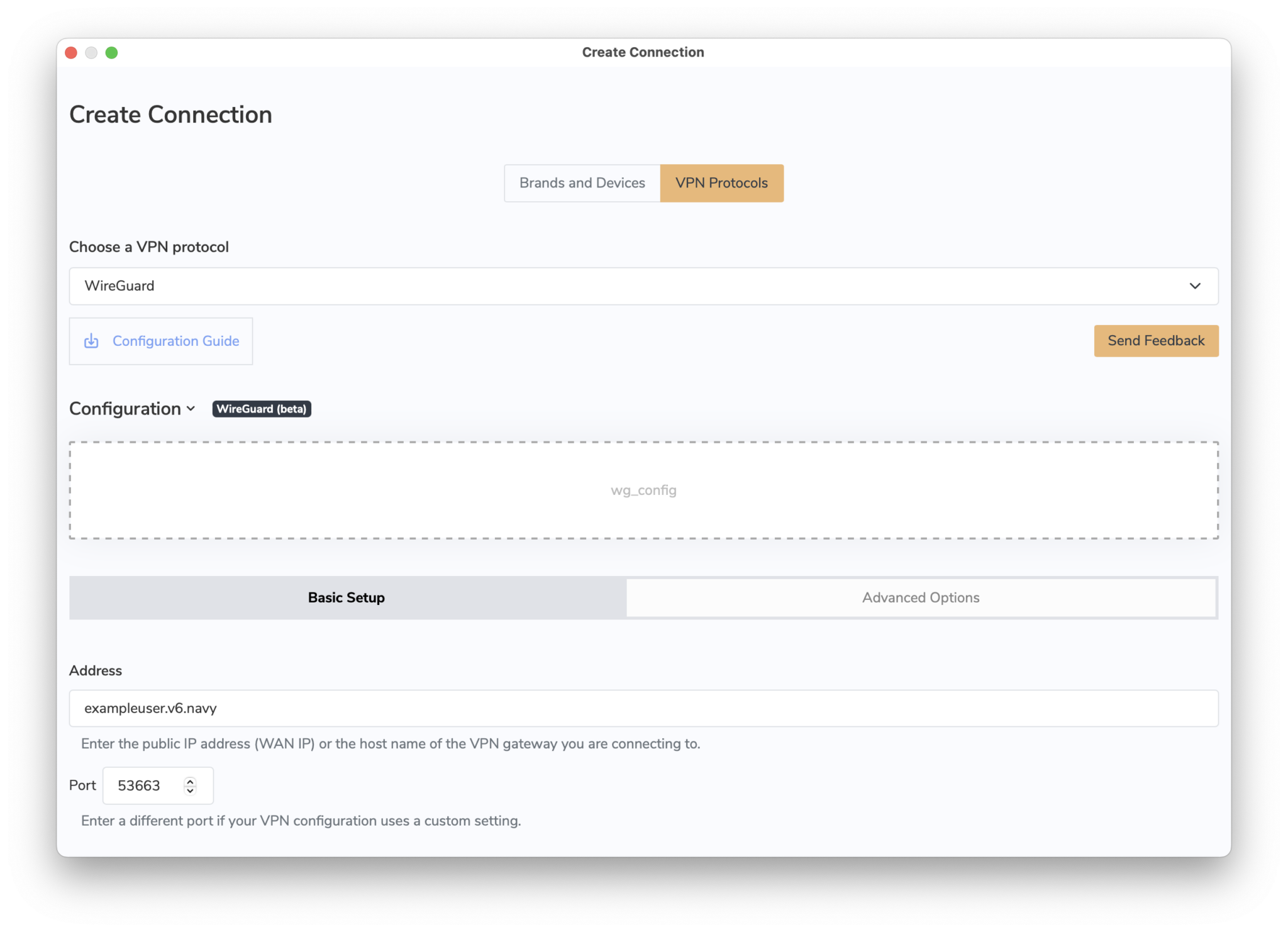

- Apri VPN Tracker e aggiungi una nuova connessione WireGuard®

- Carica il tuo file di configurazione WireGuard® o scansiona il tuo codice QR

- Salva la tua connessione sul tuo account utilizzando una crittografia end-to-end sicura

Ora puoi connetterti al tuo server VPN WireGuard® su Mac, iPhone o iPad.

→ Ulteriori informazioni sulla connessione a WireGuard® VPN in VPN Tracker

WireGuard® è un marchio registrato di Jason A. Donenfeld.

Ora puoi connetterti al tuo server VPN WireGuard® su Mac, iPhone o iPad.

→ Ulteriori informazioni sulla connessione a WireGuard® VPN in VPN Tracker

WireGuard® è un marchio registrato di Jason A. Donenfeld.

È possibile creare e modificare le connessioni direttamente all'interno di my.vpntracker.com utilizzando qualsiasi browser. Grazie a una tecnologia avanzata, questo funziona con la stessa sicurezza dei dati che si conosce da VPN Tracker su Mac.

Ecco come funziona

- Scegli il marchio e il modello del tuo dispositivo

- Inserisci i dettagli della connessione

Per salvare la nuova connessione:

- Inserisci il tuo ID equinux e la password

- La tua chiave principale sicura e crittografata viene recuperata da my.vpntracker

Ora viene eseguito un programma localmente sul tuo dispositivo tramite il tuo browser che gestisce la crittografia:

- Il programma di crittografia locale decrittografa la chiave principale sul tuo dispositivo

- Quindi utilizza la tua chiave principale per crittografare i nuovi dati di connessione

- La connessione completamente crittografata viene quindi caricata sul tuo Personal Safe o TeamCloud su my.vpntracker

- Il tuo Mac, iPhone o iPad può quindi recuperare la connessione crittografata, pronto per connettersi

Ecco fatto. Modifica integrata della connessione su my.vpntracker con la piena sicurezza e la crittografia end-to-end che conosci da VPN Tracker per Mac.

- Supporto VPN multiprotocollo

- Connessioni ad alta velocità

- VPN zero-config - grazie alle tecnologie TeamCloud & Personal Safe

- Le connessioni VPN PPTP non sono supportate, poiché iOS e Android non supportano il pass-through PPTP

- Per le connessioni VPN IPsec, potrebbe essere necessario regolare le impostazioni per NAT-T.

Cosa significa questo?

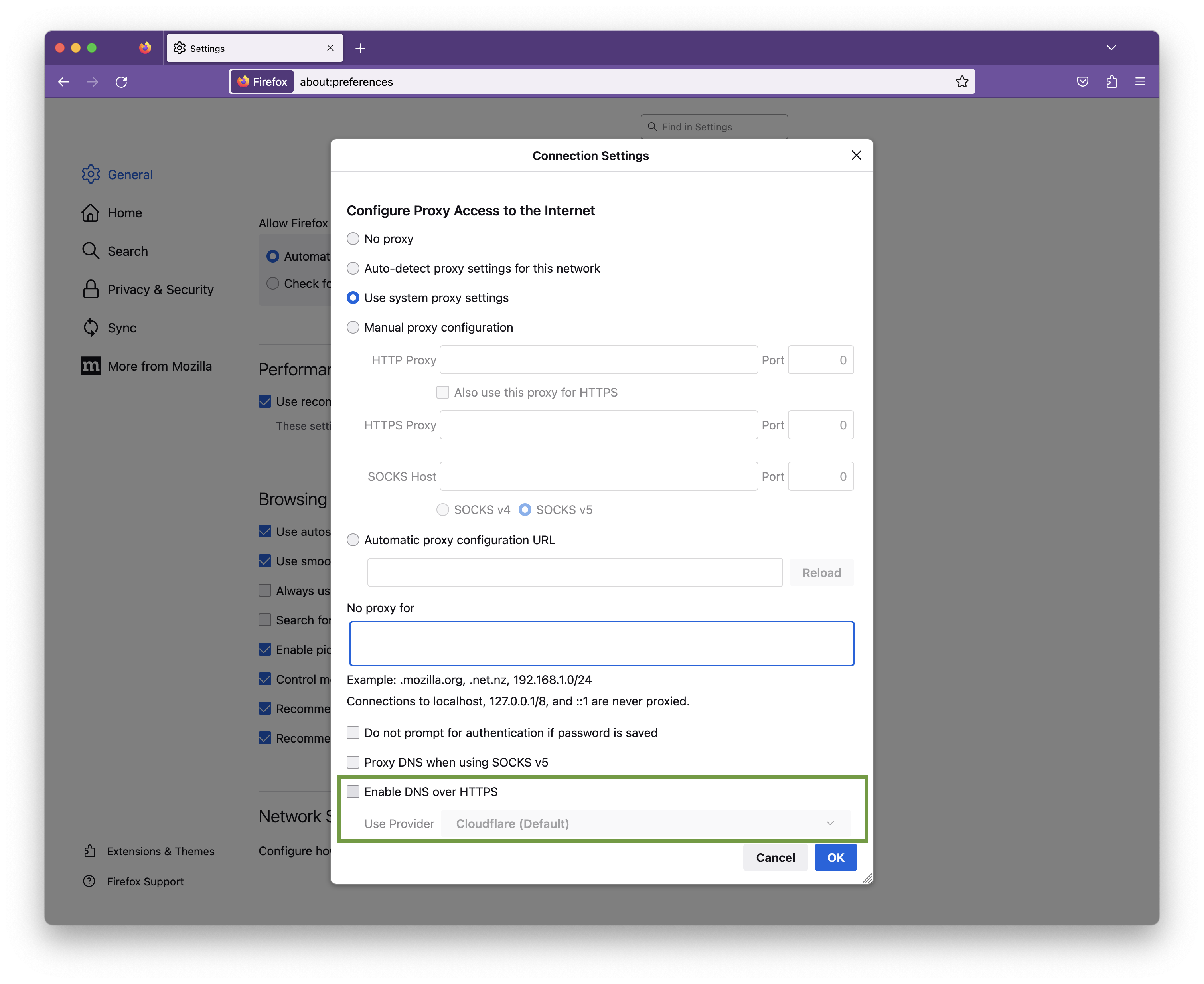

Quando DoH è abilitato, aggira il server DNS e, invece, i domini che si inseriscono nel browser vengono inviati tramite un server DNS compatibile con DoH utilizzando una connessione HTTPS crittografata.Questo è inteso come una misura di sicurezza per impedire ad altri (ad esempio, il provider di servizi Internet) di visualizzare i siti Web che si stanno tentando di accedere. Tuttavia, se si utilizza un server DNS fornito dal gateway VPN, consente alle query DNS di essere eseguite al di fuori del tunnel VPN. Inoltre, se la VPN specifica un server DNS che risolve i nomi host interni, questi non vengono risolti affatto o vengono risolti in modo errato quando DoH è abilitato.

Come disabilitare DNS su HTTPS in Firefox

Per garantire che tutte le query DNS vengano eseguite tramite il DNS della VPN, è necessario disabilitare DoH in Firefox. A tal fine, aprire il browser Firefox, andare su Firefox > Preferenze > Impostazioni di rete e deselezionare la casella accanto a "Abilita DNS su HTTPS":

Fare clic su OK per salvare le modifiche.

PPTP VPN, o Point-to-Point Tunneling Protocol Virtual Private Network, è un protocolo ampiamente utilizzato per l'implementazione di reti private virtuali. Consente il trasferimento sicuro di dati su Internet creando un tunnel privato e crittografato tra il dispositivo e un server VPN. Ecco una ripartizione degli aspetti chiave:

- Spiegazione del protocollo:

Point-to-Point Tunneling Protocol (PPTP): PPTP è un protocollo che facilita il trasferimento sicuro di dati tra il dispositivo di un utente e un server VPN. Crea un tunnel attraverso il quale i dati vengono incapsulati, fornendo una connessione sicura.

- Crittografia e sicurezza:

Crittografia: PPTP utilizza vari metodi di crittografia per proteggere i dati trasmessi attraverso il tunnel, rendendo difficile per le parti non autorizzate intercettarli o decifrarli.

- Facilità di installazione:

Installazione facile da usare: PPTP è noto per la sua semplicità e facilità di installazione. È spesso la scelta preferita per gli utenti che danno la priorità a un processo di configurazione semplice.

- Compatibilità:

Ampia compatibilità: PPTP è compatibile con un'ampia gamma di dispositivi e sistemi operativi, tra cui Windows, macOS, Linux, iOS e Android, rendendolo accessibile agli utenti su diverse piattaforme.

- Velocità e prestazioni:

Considerazioni sulle prestazioni: PPTP è riconosciuto per le sue velocità di connessione relativamente elevate, rendendolo adatto ad attività come lo streaming e i giochi online.

- Considerazioni per gli utenti attenti alla sicurezza:

Preoccupazioni per la sicurezza: Sebbene PPTP offra una soluzione comoda per molti utenti, è importante notare che alcuni esperti di sicurezza hanno sollevato preoccupazioni sulla sua vulnerabilità a determinati tipi di attacchi. Gli utenti con elevati requisiti di sicurezza potrebbero voler esplorare protocolli VPN alternativi come OpenVPN o L2TP/IPsec.

- Scegliere il protocollo VPN giusto:

Considera le tue esigenze: Quando si seleziona un protocollo VPN, è essenziale considerare i propri requisiti specifici, incluso l'equilibrio tra facilità d'uso e il livello di sicurezza necessario per le proprie attività online.

In sintesi, PPTP VPN è un protocollo ampiamente accessibile e facile da usare, adatto a vari dispositivi. Tuttavia, gli utenti devono essere consapevoli delle proprie esigenze di sicurezza specifiche e considerare protocolli alternativi se una crittografia più forte è una priorità.

Lo sapevi? VPN Tracker è l'unico Client VPN per Mac per PPTP VPN compatibile con macOS Sonoma e macOS Sequoia.- Accedi al tuo account my.vpntracker.com

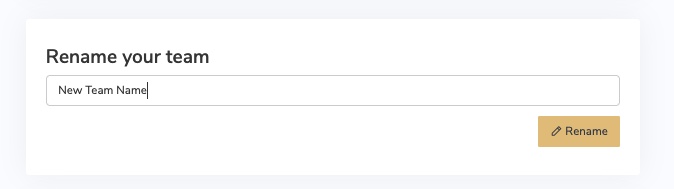

- Seleziona il tuo team nell'angolo in alto a sinistra

- Sul lato sinistro scegli "Team Cloud"

- Scorri verso il basso fino alla sezione "Rinomina il tuo team"

- Inserisci il nuovo Nome del tuo Team e premi "Rinomina"

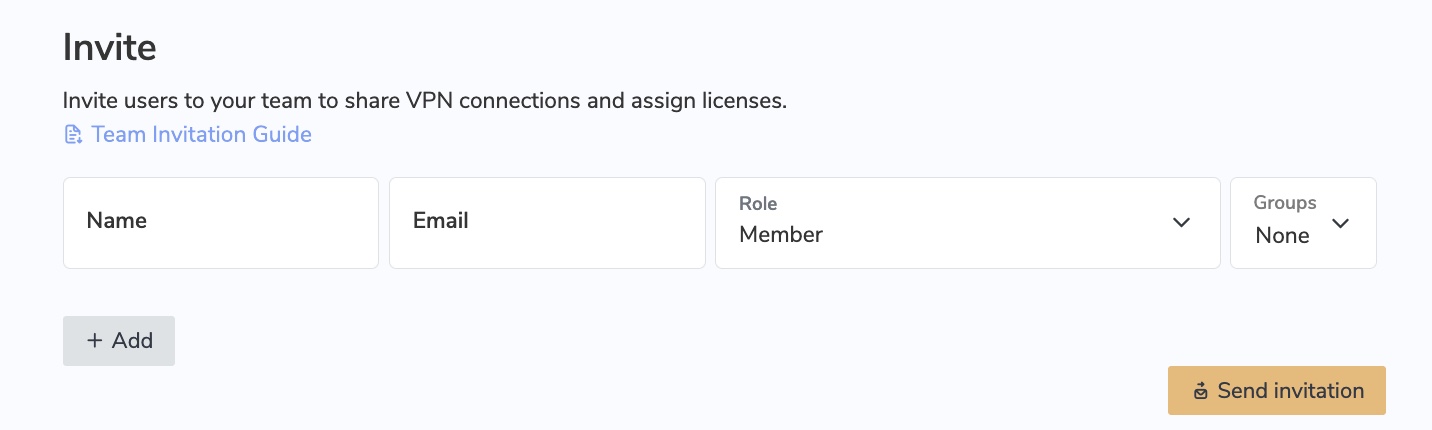

- Accedi al tuo account my.vpntracker.com

- Seleziona il tuo team nell'angolo in alto a sinistra

- Sul lato sinistro scegli "Team Cloud"

- Nella sezione Invita in alto, inserisci il nome e l'indirizzo e-mail aziendale del tuo nuovo membro del team, quindi fai clic su "Invia invito".

- Il membro del team invitato riceverà quindi un'invito via e-mail con un link personalizzato su cui fare clic per unirsi al tuo team.

- Suggerimento: Ogni utente VPN Tracker 365 ha bisogno del proprio ID equinux personale. Dopo che l'utente ha ricevuto un invito al team da te e ha fatto clic sul link di invito, può creare un nuovo ID equinux o accedere utilizzando il proprio account esistente.

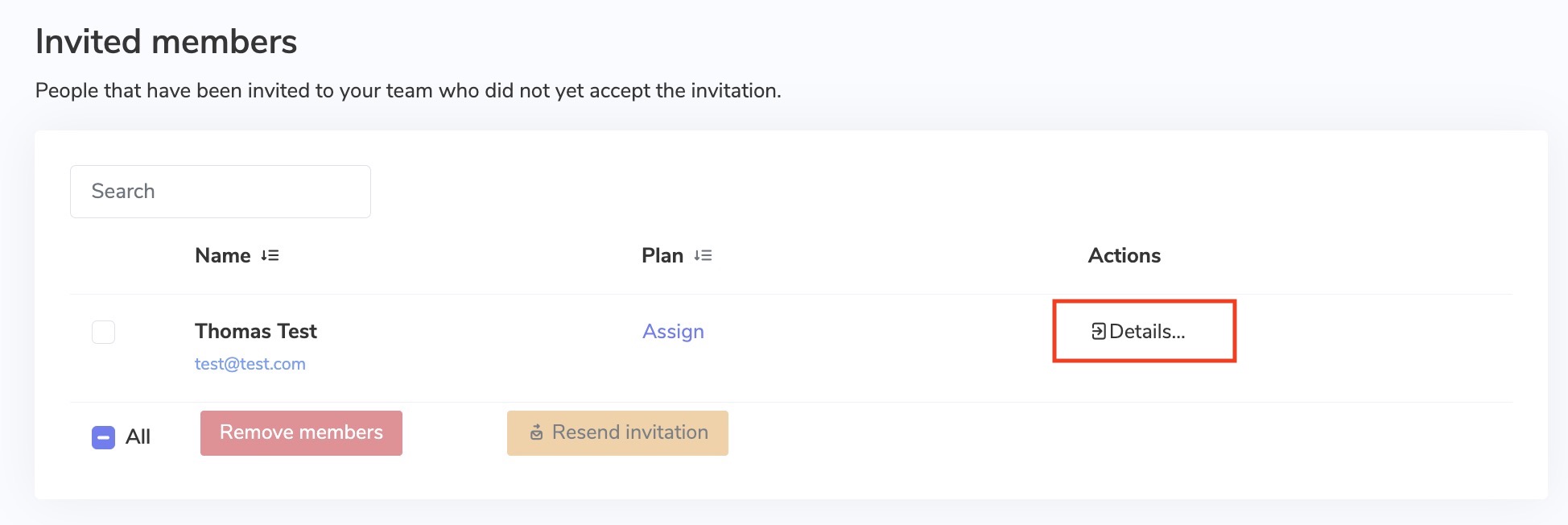

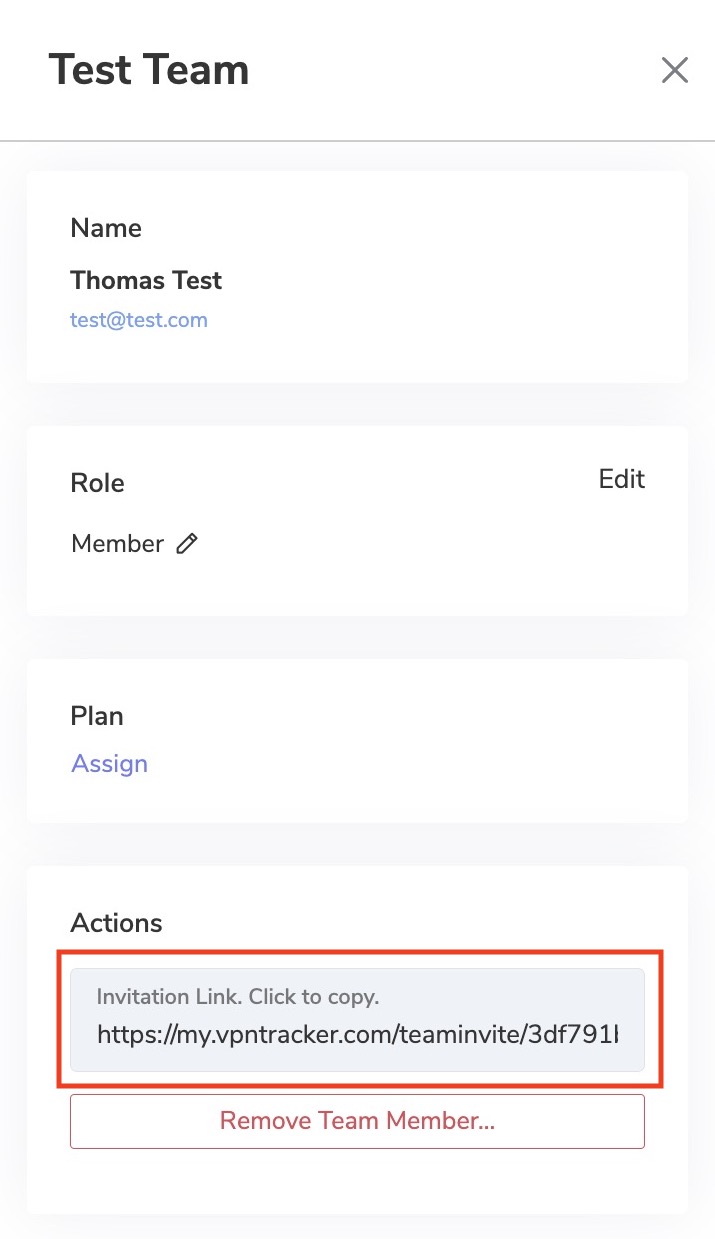

- Nel caso in cui l'utente non riceva l'e-mail di invito, puoi accedere al link di invito facendo clic su "Dettagli" accanto al nome utente

- Una volta che un membro del team ha accettato il tuo invito via e-mail, sarai avvisato via e-mail

If your VPN connection is configured to be Host to Everywhere, all non-local network traffic is sent over the VPN tunnel once the connection has been established. All non-local traffic includes traffic to public Internet services, as those are non-local, too. Those services will only be reachable if your VPN gateway has been configured to forward Internet traffic sent over VPN to the public Internet and to forward replies back over VPN, otherwise Internet access will stop working.

A possible workaround is to configure a Host to Network connection instead, where only traffic to configured remote networks will be sent over VPN, whereas all other traffic is sent out like it is when there is no VPN tunnel established at all. In case the remote network are automatically provisioned by the VPN gateway, this has to be configured on the VPN gateway, automatic provisioning has to be disable in VPN Tracker (not possible for all VPN protocols), or the Traffic Control setting has to be used to override the network configuration as provided by the gateway (Traffic Control is currently not available on iOS).

A Host to Everywhere setup may be desirable for reasons of anonymity or to pretend to be in a different physical location (e.g. a different country), since all your requests will arrive at their final destination with the public IP address of the VPN gateway instead of your own one. Also that way you can benefit from any maleware filters or ad blockers running on the VPN gateway, yet it also means that the gateway can filter what services you have access to in the first place. If Host to Everywhere is desired but not working, this has to be fixed on at the remote site, since what happens to public Internet traffic after being sent over the VPN is beyond VPN Tracker's control.

If the connection is configured to use remote DNS servers without any restrictions, all your DNS queries will be sent over the VPN. Before any Internet service can be contacted, its DNS name must be resolved to an IP address first and if that isn't possible, as the remote DNS server is not working correctly or unable to resolve public Internet domains, the resolving process will fail and this quite often has the same effect in software as if the Internet service is unreachable.

A possible workaround is to either disable remote DNS altogether, if not required for VPN usage, or to configure it manually, in which case it can be limited to specific domains only ("Search Domains"). By entering a search domain of example.com, only DNS names ending with example.com (such as www.example.com) would be resolved by the remote DNS servers, for all other domains the standard DNS servers will be used as configured in the system network preferences.

Using a remote DNS server may be desirable to filter out malicious domains, to circumvent DNS blocking of an Internet provider, to hide DNS queries from local DNS operators (since DNS is typically unencrypted), or to allow access to internal remote domains that a public DNS server cannot resolve, as they are not public. For the last case, configuring the internal domains as search domains is sufficient. For all other cases, the issue must be fixed at the remote site, since what happens to DNS queries after being sent over the VPN is beyond VPN Tracker's control.

- Modifica la tua connessione.

- Vai alla sezione "Opzioni avanzate".

- In "Impostazioni aggiuntive", modifica l'impostazione "Connetti usando IPv4 o IPv6" in "Usa IPv4".

- Salva la tua connessione e avviala.

sudo networksetup -setv6off Wi-Fi

Nota: Se la tua interfaccia Wi-Fi ha un nome diverso (ad esempio, `en0`), sostituisci "Wi-Fi" con il nome corretto. Puoi controllare il nome dell'interfaccia usando questo comando:

networksetup -listallnetworkservices

3. Dopo aver inserito il comando, ti verrà chiesto di inserire la tua password di amministratore.

Questo disabiliterà completamente IPv6 per la tua connessione Wi-Fi.

- VPN Tracker for Mac BASIC - 1 Connection

- VPN Tracker for Mac PERSONAL - 10 Connections

- VPN Tracker Mac & iOS EXECUTIVE - 15 Connections

- VPN Tracker Mac & iOS PRO - 50 Connections

- VPN Tracker Mac & iOS VIP - 100 Connections

- VPN Tracker Mac & iOS CONSULTANT - 400 Connections

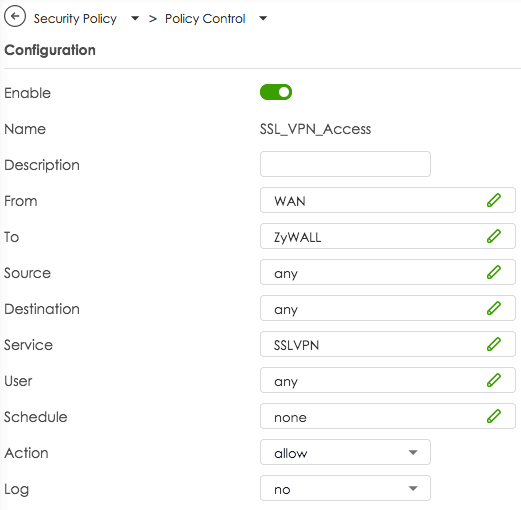

Per impostazione predefinita, Zyxel crea policy firewall per consentire il traffico da SSL VPN a zona LAN e da LAN a zona SSL VPN. Queste regole sono necessarie per consentire il flusso del traffico VPN una volta stabilita la connessione. Tuttavia, non esiste una policy che consenta effettivamente il traffico di gestione VPN sulla porta WAN, le richieste dei client in arrivo sulla porta WAN vengono scartate dal firewall.

Per consentire una connessione OpenVPN sulla porta WAN, è necessario prima creare una policy personalizzata. Nella navigazione principale, selezionare Security Policy > Policy Control, fare clic sul pulsante + Add e creare una policy che consenta il traffico per il servizio SSLVPN da WAN a ZyWALL. Si prega di vedere lo screenshot sottostante.

Se la tua connessione OpenVPN si interrompe dopo un po', potrebbe essere dovuto al periodo di rekeying. Verifica se estendere il periodo può risolvere il problema.

Procedi come segue:

- Modifica la tua connessione OpenVPN in VPN Tracker

- Vai su "Impostazioni avanzate > Fase 2"

- Modifica il valore Durata a 28800 (che corrisponde a un periodo di 8 ore)

Se questo non risolve i tuoi problemi, potresti anche voler controllare le impostazioni di interoperabilità relative a keep-alive, attività e rilevamento di peer inattivi.

Se continui ad avere problemi con la tua connessione VPN, inviaci un report TSR.

Converti i tuoi prodotti in credito negozio

Se desideri modificare il numero delle tue licenze, hai la possibilità di convertire la tua licenza esistente in credito negozio. Puoi quindi utilizzare questo credito per il tuo prossimo acquisto:

- Visita la nostra Pagina di trasferimento del codice promozionale del negozio e segui le istruzioni per ricevere il tuo codice promozionale.

- Seleziona i tuoi nuovi prodotti nel my.vpntracker Store.

- Inserisci il tuo codice promozionale durante il processo di checkout.

Nota: Se il valore rimanente del tuo vecchio prodotto supera l'importo per il nuovo prodotto, riceverai un codice promozionale aggiuntivo per il valore rimanente.

- Invia ping keep-alive ogni

Questa opzione controlla se e con quale frequenza VPN Tracker invia ping keep-alive. Un ping keep-alive non è un ping normale e non è considerato traffico tunnel dal gateway VPN, quindi non mantiene la connessione attiva sul gateway. L'unico scopo di questi ping è mantenere la connessione attiva tramite firewall e router NAT tra VPN Tracker e il gateway quando non viene inviato altro traffico tunnel.

- Disconnetti se inattivo per

Questa opzione controlla se e dopo quanto tempo VPN Tracker si disconnetterà a causa dell'inattività. Solo il traffico tunnel è considerato attività, i ping keep-alive inviati da entrambe le parti e il traffico di gestione del protocollo non sono considerati traffico tunnel.

- Considera il peer morto se non ci sono segni di vitalità per

Questa opzione controlla se e dopo quanto tempo VPN Tracker si disconnetterà a causa della mancanza di segni di vita. Qualsiasi traffico dal gateway è considerato un segno di vita, indipendentemente dal fatto che si tratti di traffico tunnel, ping keep-alive o traffico di gestione del protocollo.

Questa opzione non ha effetto se il gateway non è configurato per inviare ping (opzione

--pingopingnel file di configurazione del server), perché senza ping abilitati, potrebbe non esserci traffico tunnel o di gestione per un certo periodo di tempo, ma questa non è la prova che il gateway non è più attivo, poiché non invierà nulla se non c'è nulla da inviare. Con il ping abilitato, il gateway invierebbe almeno ping keep-alive in tale situazione e, se anche quelli non arrivano, il gateway ha probabilmente interrotto la connessione o è offline.

- Visitare la pagina di trasferimento della licenza e accedere all'account che detiene la licenza per la quale si desidera ottenere un credito

- Selezionare la licenza che si desidera scambiare e confermare la conversione della licenza. Il codice promozionale per le durate rimanenti verrà inviato all'indirizzo e-mail del proprio account.

- Andare al portale my.vpntracker.com e accedere con l'account a cui si desidera aggiungere la licenza.

- Fare clic su "Acquista licenze o aggiornamenti aggiuntivi" e aggiungere una licenza aggiuntiva. Ulteriori informazioni sull'aggiunta di licenze sono disponibili qui:

- Applicare il codice promozionale all'ordine nella parte inferiore della pagina, controllare i Termini e le Condizioni e fare clic su "Paga ora".

- È necessario essere un Manager o un Organizer nel proprio team – il supporto multi-admin è attualmente in fase di implementazione per i team – contattaci se desideri abilitarlo immediatamente per il tuo team.

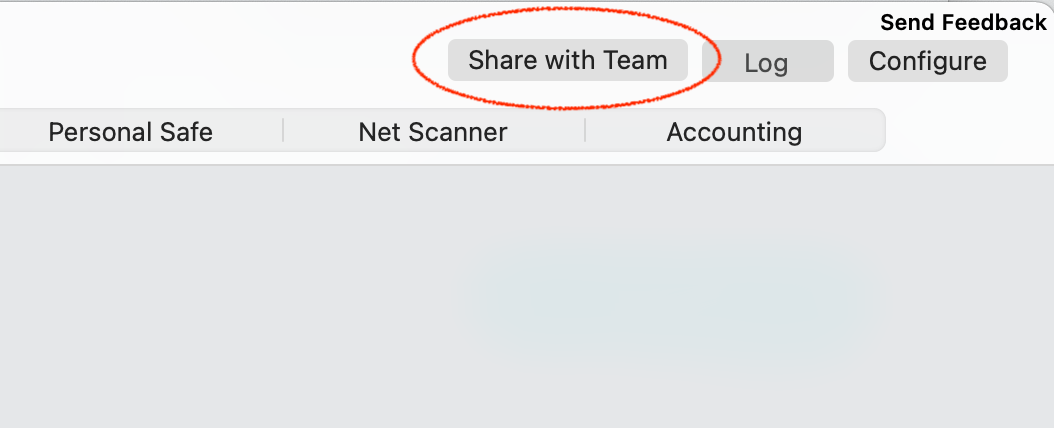

- Seleziona una connessione in VPN Tracker e scegli l'opzione 'Condividi con il team' dalle viste Stato o Configura

Nota sui nuovi utenti

La persona che riceve la connessione deve essere un membro del tuo team VPN Tracker e deve aver configurato le chiavi di crittografia TeamCloud.

Ciò accade automaticamente quando apre VPN Tracker e altri membri del team sono online. Se un altro membro del team non è disponibile, la configurazione di TeamCloud può essere confermata anche da un manager del team su my.vpntracker.com.

Se hai già acquistato una licenza VPN Tracker ma desideri passare a un altro prodotto, hai due opzioni:

1. Acquista un aggiornamento

Nella maggior parte dei casi, puoi aggiornare il tuo piano esistente. Il negozio VPN Tracker calcolerà automaticamente il tuo acquisto in modo proporzionale in base al valore residuo del tuo prodotto attuale.

Vai alla tua pagina di aggiornamento my.vpntracker per visualizzare le opzioni di aggiornamento.

2. Converti il tuo prodotto in credito del negozio Se hai acquistato con un account diverso o desideri passare completamente a una linea di prodotti diversa, puoi convertire la tua licenza esistente in credito del negozio e utilizzarlo per il tuo nuovo acquisto:

- Visita la nostra pagina di trasferimento del codice promozionale del negozio e segui i passaggi per ricevere il tuo codice promozionale

- Scegli il tuo nuovo prodotto sul negozio my.vpntracker

- Inserisci il tuo codice promozionale al momento del pagamento

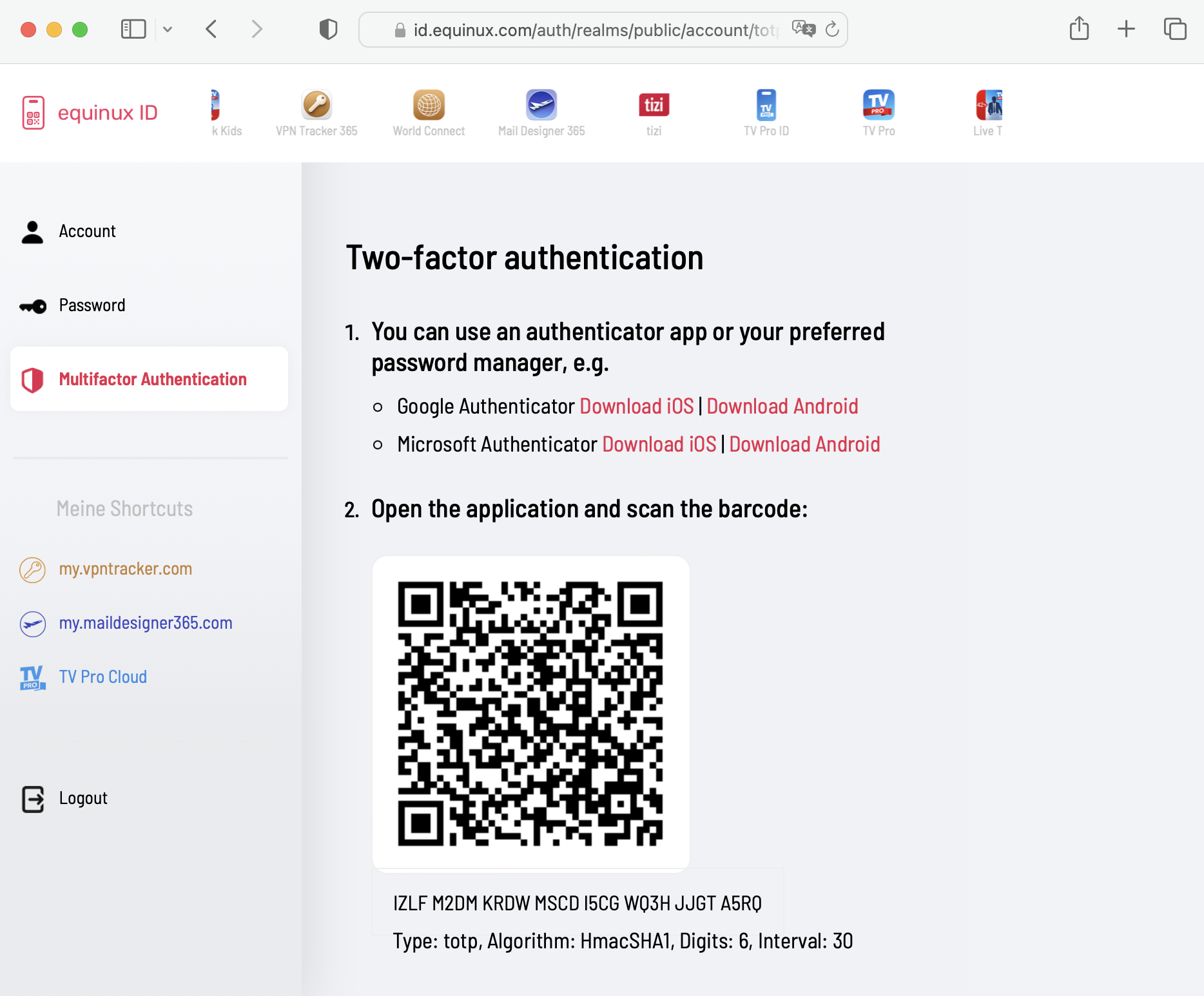

equinux 2FA supporta tutte le principali app di autenticazione e password, tra cui:

- Google Authenticator

- Microsoft Authenticator

- Twilio Authy

- 1Password

- FreeOTP

- Bitwarden

'Your Sonicwall' is either currently unreachable or is not a valid SonicWall appliance. Would you like to save this connection anyway?

All'avvio della connessione, viene visualizzato quanto segue:

Connection Error

'Your Sonicwall' is not a SonicWall SSL VPN server.

In questi casi, consigliamo di passare a VPN Tracker. VPN Tracker è disponibile sia per Mac che per iOS. Un ulteriore vantaggio è che una volta impostata la connessione, è immediatamente disponibile su entrambi i dispositivi, poiché VPN Tracker sincronizza in modo sicuro le impostazioni tramite il Personal Safe.

Update September 2024: SonicWall ha introdotto un ulteriore aggiornamento con SonicOS 6.5.4.15-116n, che ha reso la funzionalità SSL VPN non operativa per molti dispositivi SonicWall.

Update November 2024: Questo problema sembra essere risolto dall'aggiornamento SonicOS 6.5.4.15-117n. Per maggiori informazioni, visita:

https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

-

Cosa sono le disconnessioni durante il rekeying?

Le disconnessioni durante il rekeying si verificano quando la connessione VPN viene interrotta durante l'aggiornamento della chiave (rekeying). Ciò fa sì che il traffico non venga elaborato per un breve periodo, il che è particolarmente problematico per le connessioni stabili come le videoconferenze.

-

Perché si verifica il problema durante il rekeying?

Il problema si verifica perché, quando si utilizza TCP con OpenVPN, il firewall non accetta alcun traffico durante il processo di rekeying. Ciò porta a un'interruzione del traffico.

-

Qual è l'impatto delle disconnessioni su una videoconferenza?

Durante una videoconferenza, le disconnessioni durante il rekeying possono causare un'interruzione completa del traffico. Ciò interrompe la connessione, interrompendo o addirittura terminando la videoconferenza.

-

Perché TCP è suscettibile a questo problema?

Secondo OpenVPN, TCP è problematico per le connessioni VPN perché è più sensibile alla congestione del traffico durante le interruzioni della rete o il processo di rekeying. OpenVPN raccomanda quindi di utilizzare UDP, in quanto può gestire meglio i processi di rekeying.

-

Quale soluzione offre VPN Tracker per il problema?

VPN Tracker offre una soluzione particolarmente intuitiva: quando si stabilisce una connessione, VPN Tracker imposta automaticamente il timer di rekeying su 24 ore. Ciò riduce al minimo le disconnessioni dovute ai processi di rekeying, mantenendo la connessione particolarmente stabile. Inoltre, VPN Tracker supporta il passaggio a UDP, che consente una connessione ancora più affidabile.

-

Perché il timer di rekeying dovrebbe essere impostato su 24 ore?

Un ciclo di rekeying più lungo riduce la frequenza delle disconnessioni. Impostando il timer su 24 ore – come fa VPN Tracker per impostazione predefinita – si diminuisce la probabilità che il processo di rekeying venga attivato durante una fase critica, come una videoconferenza.

-

Quali vantaggi offre VPN Tracker nell'utilizzo di UDP rispetto a TCP?

VPN Tracker semplifica la configurazione di UDP, che offre connessioni più veloci e una minore sensibilità alla perdita di pacchetti. UDP è più efficiente e resiliente alle interruzioni durante il processo di rekeying, il che è particolarmente vantaggioso per le applicazioni ad alta intensità di larghezza di banda come le videoconferenze o lo streaming.

-

Quali raccomandazioni fornisce VPN Tracker alle aziende per ottimizzare le loro connessioni VPN?

Per le aziende che si affidano a connessioni stabili, VPN Tracker offre soluzioni semplici ed efficaci:

- Per impostazione predefinita, il timer di rekeying è impostato su 24 ore per ridurre al minimo le disconnessioni.

- Si raccomanda di utilizzare UDP anziché TCP ogni volta che possibile per migliorare ulteriormente le prestazioni.

- Controlla la connessione Wi-Fi: assicurati che il Wi-Fi sia abilitato sul tuo dispositivo e connesso alla rete corretta ↵

- Controlla le connessioni cablate: se stai utilizzando una connessione cablata, assicurati che il cavo sia collegato in modo sicuro e non danneggiato.

- Riavvia il router: scollega il router dalla fonte di alimentazione per circa 30 secondi, quindi ricollegalo. Attendi alcuni minuti per ristabilire la connessione. ↵

- Contatta un amministratore o un provider: se il problema persiste, potrebbe esserci un problema con il tuo provider Internet. Contatta il tuo amministratore o il servizio clienti del tuo provider Internet. ↵

- Utilizza un hotspot mobile: se hai accesso a dati mobili, prova a configurare un hotspot per testare la connessione.

- Puoi visualizzare e configurare se la tua attuale connessione VPN esclude determinati indirizzi Internet nella configurazione della connessione: in VPN Tracker, seleziona la connessione, scegli "Modifica" e quindi "Impostazioni avanzate". Nell'area "Controllo del traffico" potrebbero essere elencati indirizzi Internet a cui la VPN limita l'accesso.

- Per verificare se il tuo firewall esclude determinati indirizzi Internet, disabilita temporaneamente il tuo firewall e riprova l'azione in VPN Tracker che ha generato il messaggio di errore.

- Controlla le impostazioni del tuo firewall per le applicazioni o i siti Web bloccati. Alcuni firewall consentono di bloccare o consentire selettivamente indirizzi IP, domini o applicazioni specifici.

- Se scopri che una regola sta bloccando l'accesso, puoi modificare tale regola o aggiungere un'eccezione per consentire l'accesso a siti Web o servizi specifici.

- Se non riesci ancora ad accedere a determinate aree, contatta il supporto del produttore del tuo firewall o il tuo supporto IT.

LCP: PPP peer accepted proposal but also modified it which isn't allowed.Si prega di aggiornare il proprio Sonicwall ad almeno SonicOS 6.5.4.15-117n per risolvere questo problema. Per maggiori informazioni, visitare: https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

La nostra esperienza dimostra inoltre che le connessioni IPsec sono significativamente più performanti, pertanto raccomandiamo anche l’utilizzo di IPsec.

La nostra esperienza dimostra inoltre che le connessioni IPsec sono significativamente più performanti, pertanto raccomandiamo anche l’utilizzo di IPsec.

Sì, puoi stampare sulla tua stampante domestica mentre sei connesso a VPN Tracker lontano da casa. Per garantire un'esperienza di stampa remota senza problemi, segui questi passaggi:

1. Assegna un indirizzo IP statico alla tua stampante

- Accedi all'interfaccia web del tuo router inserendo il suo indirizzo IP in un browser web (ad esempio, 192.168.1.1 o 192.168.0.1).

- Vai alle impostazioni LAN o DHCP.

- Assegna un indirizzo IP statico alla tua stampante (ad esempio, 192.168.50.100) in modo che rimanga coerente.

2. Configura il tuo Mac per la stampa remota

- Connettiti a > Stampanti e scanner sul tuo Mac.

- Fai clic su + per aggiungere una nuova stampante.

- Seleziona la scheda IP e inserisci l'indirizzo IP statico assegnato alla tua stampante.

- Scegli il driver della stampante corretto per garantire la compatibilità.

3. Evita Bonjour per la stampa remota

Il servizio Bonjour di Apple aiuta a rilevare i dispositivi sulle reti locali, ma non funziona in modo affidabile tramite VPN a causa della sua dipendenza da multicast DNS (mDNS). Connettiti sempre alla tua stampante utilizzando il suo indirizzo IP statico.

4. Controlla le impostazioni del firewall e della rete

- Assicurati che il tuo firewall consenta il traffico di stampa tramite VPN.

- Verifica che le impostazioni della stampante e della VPN non blocchino le connessioni remote.

Impostando un indirizzo IP statico, evitando Bonjour e garantendo le corrette regole del firewall, puoi stampare documenti in remoto tramite VPN Tracker senza problemi.

Il protocollo WireGuard non supporta l’autenticazione a due fattori (2FA) per le connessioni VPN. Tuttavia, quando utilizzi connessioni WireGuard con VPN Tracker, puoi migliorare la tua sicurezza complessiva abilitando la 2FA per il tuo account VPN Tracker.

Ciò significa che la tua configurazione VPN e l’accesso sono protetti da un ulteriore livello di sicurezza, mentre le tue connessioni WireGuard rimangono crittografate end-to-end per la massima protezione.

Utilizzando VPN Tracker, puoi sfruttare le prestazioni e la sicurezza di WireGuard, insieme alle moderne protezioni a livello di account come la 2FA.

Sì, è possibile. È possibile migrare una connessione TheGreenBow IKEv1 esistente a VPN Tracker esportando i dati di connessione pertinenti e inserendoli manualmente in VPN Tracker.

Come estrarre le informazioni necessarie:

- Aprire TheGreenBow e selezionare la connessione desiderata.

- Aprire il menu di configurazione e scegliere “Esporta”.

- Nella finestra di dialogo successiva, abilitare “Non proteggere la configurazione VPN esportata” per esportare i dati in testo semplice.

- Salvare il file in una posizione di propria scelta.

Informazioni chiave necessarie in VPN Tracker:

1. Indirizzo Gateway

L'indirizzo IP o il nome host dell'endpoint VPN. In TheGreenBow è elencato come “Remote VPN Gateway”.

2. Reti Remote

In VPN Tracker è necessario definire quali reti devono essere raggiungibili tramite il tunnel VPN. Queste sono chiamate Reti Remote o Reti Target e corrispondono a:

Phase 2 > Network ConfigurationRemote LAN / Remote Network

Le voci tipiche includono:

192.168.1.0/24– un'intera subnet10.0.0.0/16– un intervallo di rete più ampio172.16.0.10/32– un singolo host

Inserire questi nella sezione “Reti Remote” o “Reti Target” in VPN Tracker. Assicurarsi che corrispondano alla configurazione sul gateway VPN, altrimenti il traffico potrebbe non essere instradato correttamente.

Suggerimento: Se non si è sicuri, utilizzare 0.0.0.0/0 come impostazione temporanea. Ciò consente l'accesso a tutte le reti remote (se consentito). È possibile limitarlo in seguito, se necessario.

3. Chiave Precondivisa (PSK)

Se non si dispone già della PSK, è possibile trovarla nella sezione “Authentication” del file esportato.

4. Credenziali XAuth

Nome utente e password per l'autenticazione estesa (se utilizzata).

5. ID Locale e ID Remoto

Questi valori definiscono le identità dei due peer VPN durante l'handshake IKE. Sono particolarmente importanti se:

- il gateway VPN non si identifica tramite indirizzo IP (ad esempio a causa di NAT o IP dinamici),

- vengono utilizzati certificati o profili di autenticazione avanzati,

- il gateway si aspetta un'identità specifica (ad esempio FQDN o ID personalizzato).

Nel file esportato, questi si trovano in genere sotto “ID Type”, “Local ID” e “Remote ID”.

Inserirli in VPN Tracker sotto “Identifiers” > Local / Remote e utilizzare il formato corretto (ad esempio FQDN, indirizzo e-mail, Key ID o indirizzo IP).

6. Impostazioni di Crittografia e Autenticazione

Prestare particolare attenzione agli algoritmi utilizzati per Encryption, Authentication e Hashing e replicarli in VPN Tracker nelle impostazioni di Fase 1 e Fase 2.

- Accedi a my.vpntracker.com.

- Vai al tuo team desiderato → Membri → Aggiungi membri.

- Inserisci l’indirizzo e-mail support@equinux.com nel campo E-mail, imposta il nome su equinux Support e assegna il ruolo Admin.

- Fai clic su Invia invito.

- Puoi visualizzare l’invito che hai appena inviato nella scheda Inviti.

Se l’installazione dei componenti di sistema di VPN Tracker fallisce – ad esempio, con un errore OSSystemExtensionErrorDomain 10 – ciò è spesso causato da estensioni di sistema bloccate o da software di sicurezza di terze parti su macOS. Ecco come risolvere il problema:

Controlla le impostazioni di sistema di macOS (avviso di sicurezza)

Vai su Impostazioni di sistema > Privacy e sicurezza e scorri verso il basso. Se vedi un messaggio come “Software di sistema da ‘equinux’ è stato bloccato”, fai clic su “Consenti”. Quindi riavvia il tuo Mac.

Controlla le estensioni di rete interferenti (ad esempio, Bitdefender)

Alcune app come Bitdefender installano i propri componenti di rete che potrebbero bloccare VPN Tracker:

- Apri Impostazioni di sistema > Generali > Elementi di accesso ed estensioni

- Fai clic sull’icona accanto a “Estensioni di rete”

- Deseleziona securitynetworkinstallerapp.app e qualsiasi altra estensione sospetta

- Riavvia il tuo Mac

Controlla System Integrity Protection (SIP)

Se SIP è stato disabilitato o modificato – di solito solo in configurazioni per sviluppatori – macOS potrebbe bloccare le estensioni di sistema. SIP dovrebbe normalmente rimanere abilitato affinché VPN Tracker funzioni correttamente.

Reinstalla VPN Tracker

Rimuovi completamente VPN Tracker dal tuo Mac, riavvia il dispositivo e reinstalla l’app. Importante: Quando avvii l’app per la prima volta, fai clic su “Consenti” quando macOS ti chiede di approvare l’estensione di sistema – non ignorare o rifiutare.

Hai ancora problemi? Il supporto di VPN Tracker sarà lieto di aiutarti ulteriormente.

Per consentire a VPN Tracker di caricare le estensioni di sistema richieste tramite il sistema MDM, seguire questi passaggi:

1. Aggiungi un criterio di estensione di sistema

Crea o modifica un payload del criterio di estensione di sistema nel sistema MDM.

Valori richiesti:

- ID team: CPXNXN488S

- Tipi di estensione di sistema consentiti: A seconda della configurazione, puoi scegliere di consentire tutto o specificare solo

Network Extensions.

2. Applica la regola ID team

L'ID team CPXNXN488S deve essere aggiunto all'elenco degli ID team consentiti. Questa impostazione garantisce che tutte le estensioni di sistema firmate dal team di VPN Tracker siano attendibili.

Importante: La regola ID team ha la precedenza sulle impostazioni globali "Consenti tutto". Se è presente un ID team, il sistema consentirà solo le estensioni firmate dagli ID elencati, anche se "Consenti tutto" è abilitato.

3. Invia la configurazione

Salva e distribuisci il profilo di configurazione aggiornato ai Mac di destinazione. Dopo l'installazione, VPN Tracker dovrebbe essere in grado di caricare le sue estensioni di sistema senza richiedere l'approvazione dell'utente.

Se il pulsante Rimuovi manca su my.vpntracker.com, l’utente è probabilmente un Amministratore.

- Modifica l’utente e cambia il suo ruolo in Membro.

- Salva la modifica.

- Riapri l’utente e fai clic su Rimuovi.

L’intervallo di indirizzi IP del client deve essere al di fuori della rete di destinazione o remota. Modifica l’intervallo di indirizzi IP del client di conseguenza.

Quando ciò accade, potresti notare prestazioni VPN più lente o disconnessioni occasionali. VPN Tracker include protezioni per aiutare a prevenire le disconnessioni per molti protocolli VPN, ma gli effetti sulle prestazioni non possono essere completamente corretti via software.

Se il tuo modello TP-Link offre un'opzione per disabilitare l'offloading hardware, disattivandolo risolverai il problema. Tieni presente che ciò potrebbe occasionalmente ridurre le prestazioni di Internet quando il router è sotto carico elevato, poiché il router deve elaborare tutto il traffico senza accelerazione hardware. Questa impostazione è generalmente disponibile sui modelli TP-Link di livello business, mentre la maggior parte dei modelli consumer non la include, ma utilizza comunque l'accelerazione hardware.